Artículos sobre criptografía.

Criptografía Para Principiantes

Definiciones básicas.

Historia.

Criptografía en México.

Organigrama de la Criptografía.

Criptografía simétrica.

Criptografía de clave pública o asimétrica.

Criptoanálisis.

Estándares criptográficos.

Bibliografía.

Contacto.

Definiciones básicas:

La criptografía proviene de las palabras, "cripto" ocultar y "graphos" escritura, entonces el significado

es "el arte de ocultar mensajes". La criptografía ha sido usada a lo largo de toda la

historia de la humanidad. Por su naturaleza, había sido usada principalmente en guerras, o

en medios de comunicación en agencias de seguridad nacional de países

influyentes en el ámbito mundial. Sin embargo en la actualidad es usada ampliamente en muchas aplicaciones de uso común,

como: Internet, teléfono, radio, televisión, comunicación satelital, etc.

El objetivo principal de la criptografía en mandar un mensaje

de de manera "oculta", llamado "cifrado" o "encriptado", y que sólo el receptor con una llave ó clave secreta pueda "descifrarlo" y leer su contenido.

Básicamente hay que partir de los elementos básicos de cualquier comunicación,

como lo son: un emisor, un receptor, un mensaje,

y un canal de transmisión del mensaje.

Entonces podemos definir como elementos básicos que intervienen en la criptografía a: El mensaje "original", el método de cifrado, la llave de cifrado, el mensaje cifrado, el método de descifrado, la llave de descifrado, y el mensaje descifrado. En criptografía se supone siempre la existencia de un "agente" malicioso que tiene la capacidad de interceptar el mensaje enviado y quiere saber el contenido del mensaje. El objetivo principal de la criptografía es evitar que el interceptor conozca el contenido del mensaje.

Hoy día la criptografía tiene un significado moderno, y la podemos definir como la ciencia que estudia los problemas de seguridad en la transmisión de la información por medio de un canal que se supone siempre inseguro. Los principales problemas que existen en la transmisión de la información son: la confidencialidad, la autenticidad, la integridad, la disponibilidad y el no rechazo.

- Confidencialidad: la información es confidencial, sí solo las personas autorizadas tienen acceso al contenido de la información.

- Integridad: la información es integra, sí existe un método con el cual se puede verificar si la información transmitida ha sido alterada o borrada. Ya que es "imposible" impedir que sea interceptada, y por lo tanto alterada o eliminada.

- Autenticidad: se dice que un lado de la comunicación (emisor o receptor) puede verificar la autenticidad del otro lado, si existe un método de verificación que determina que el otro lado es realmente quien dice ser.

- No-rechazo:

se dice que un acto no puede ser rechazado por el lado A de la comunicación, si existe un método que le comprueba al otro lado, el lado B, que ese acto lo realizó realmente el lado A.

- Disponibilidad:

se dice que la información es disponible si está accesible a toda entidad que la requiera, ya sea una persona o un dispositivo y que cumpla los objetivos que la misma entidad le provee .

- En Internet, en el comercio electrónico, el protocolo se llama SSL (Secure Sockets Layer ).

- En teléfonos celulares, el protocolo se llama GSM (Global System for Mobile communications ).

- Para conectar dos servidores a largas distancias de manera segura, VPN (Virtual Private Network)

- Para conectar computadoras manera segura, con el protocolo IPsec (Internet Protocol Secure)

- Para conectar un cliente con un servidor de manera segura con el protocolo SSH (Open Secure Shell)

- Para usar teléfono por Internet de manera segura, VoIP (Voice over Internet Protocol )

- Para mandar e-mail de manera segura, S-MIME (Secure / Multipurpose Internet Mail Extensions)

- Para usar un PDA(Personal Digital Assistant) de manera segura, WTLS (Wireless Transport Layer Security)

- Para conectar una portátil a internet de manera segura, con el protocolo WEP (Wired Equivalent Privacy ).

- Para ver videos, televisión por Internet, por ejemplo, con el protocolo BitTorrent

- Para etiquetas electrónicas, Radio Frequency Identification (RFID), con el protocolo TI-RFid .

- Para comunicación satelital con el protocolo GMPCS (Global Mobile Personal Communications by Satellite).

- Para las "Facturas Electrónicas", con la firma digital.

- Para comprar, vender o mandar dinero por Internet con Paypal.

- En los cajeros automáticos ATM (Automatic Teller Machine).

- En la política con las elecciones electrónicas (electronic voting).

- En el derecho con los notarios electrónicos (electronic notary).

- En casinos electrónicos por Internet.

- En tarjetas inteligentes electrónicas (Smart Cards).

- BitCoin dinero electrónico .

La criptografía también ha sido estrella de cine en varias películas. Algunas de ellas si bien la promueven, se alejan un poco de la realidad. Algunas películas que tiene el tema de la criptografía:

- Midway, Jack Smight (Dirección), Charlton Heston, Henry Fonda, 1976.

- Sneakers, Phil Alden Robinson (Dirección), Jo Marr, Gary Hershberger, 1992.

- Breaking the code, Herbert Wise (Dirección), Derek, Alun Armstrong, 1996.

- U-571, Jonathan Mostow (Dirección), Matthew McConaughey, Bill Paxton, 2000.

- Enigma, Michael Apted (Dirección), Dougray Scott, Kate Winslet, 2001

- Pearl Harbor, Michael Bay (Dirección), Ben Affleck, Josh Hartnett, 2001

- A Beautiful Mind , Ron Howard (Dirección), Russell Crowe, Ed Harris, 2001

- The Sum of All Fears (La suma de todos los miedos), Phil Alden Robinson (Dirección), Ben Affleck, Morgan Freeman, 2002.

- Windtalkers (Códigos de Guerra), John Woo (Dirección), Nicolas Cage, Adam Beach, 2002.

- National Treasure, Jon Turteltaub(Dirección), Nicolas Cage, Diane Kruger, 2004.

- Da Vinci Code, Ron Howard (Dirección), Tom Hanks, Audrey Tautou, 2006.

- National Treasure: Book of Secrets, Jon Turteltaub(Dirección), Nicolas Cage, Diane Kruger, 2007.

- The Bletchley Circle, Rachael Stirling, Julie Graham, Sophie Rundle, 2012 TV serie.

- The Imitation Game, Morten Tyldum (Dirección), Benedict Cumberbatch, Keira Knightley, 2014.

- Crypto, John Stalberg Jr. (Dirección), Kurt Russell, Beau Knapp, 2019.

En contraparte a poder dar seguridad a la transmisión de la información esta el Criptoanálisis, que es la ciencia dedicada a obtener información de una transmisión interceptada sin el conocimiento de la clave.

Se conoce entonces a la criptología, al conjunto de la criptografía y el criptoanálisis.

De hecho, es muy posible que en la actualidad se haya especializado no solo la criptografía y el criptoanálisis puro, sino también la intercepción en las comunicaciones. Esto, está muy ligado al espionaje. De la misma manera que la criptografía existen algunas películas que recrean sus argumentos con interceptar información.

- Echelon Conspiracy, Greg Marcks (dirección), Shane West, Edward Burns, 2009.

- The Bourne Ultimatum, Paul Greengrass (Dirección), Matt Damon, Julia Stiles, 2007.

- The Listening, Giacomo Martelli (Dirección), Michael Parks, Maya Sansa, 2006

- Enemigo público, Tony Scott (Dirección), Will Smith, Gene Hackman, 1998

- Eagle Eye , D.J. Caruso (Dirección), Shia LaBeouf, Michelle Monaghan, 2008.

Historia:

La historia de la criptografía la podemos dividir en tres etapas, la primera donde los dispositivos criptográficos eran manuales o mecánicos. La segunda donde los dispositivos eran electromecánicos y la tercera donde los dispositivos son electrónicos y digitales.

- La primera etapa se caracteriza por usar medios de cifrado que operaban manualmente o con algún dispositivo mecánico, es decir, desde los orígenes del hombre hasta los años 1900. A este tipo de criptografía se le conoce también como criptografía clásica.

- La segunda etapa le corresponde a los dispositivos electromecánicos, data los inicios del siglo 20 (años 1920). Podemos decir que el dispositivo más representativo, por ser el más conocido, es la máquina ENIGMA.

- La tercera etapa comienza a la par de la era de las computadoras, por los años 60-70. Esta era de la criptografía comienza con el algoritmo DES (Data Encryption Standard) y sigue hasta nuestros días.

Hace 4000 años, el primer criptograma.

1500 a.c., el primer mensaje cifrado.

590 a.c., el primer algoritmo de cifrado.

487 a.c., Skytale, el primer dispositivo criptográfico.

100 a.c., la primera fórmula de cifrar.

1466 d.c., el primer disco para cifrar.

1523 d.c., el primer método compuesto para cifrar.

1790 d.c., el primer dispositivo manual-mecánico para cifrar.

1880 d.c. la primera idea de una máquina para cifrar.

La primera etapa:

Hace 4000 años, el primer criptograma:

Se cree que la historia de la criptografía comienza, más o menos hace 4000 años, por el año 1900 a.c.

con un escrito de 20 columnas con 222 inscripciones sobre la tumba egipcia

de un noble llamado Khnumhotep II,

en la ciudad de Menet Khufu cerca del Nilo. Donde estaban inscritos jeroglíficos que no eran los símbolos

usuales de la época. Se cree que de esta manera el verdadero significado del escrito permanecía en secreto.

Se supone que la técnica usada en estos códigos fue de " substitución simple", es decir cada símbolo del mensaje original, se sustituía

por otro símbolo, y sólo la persona que sabía los reemplazos correctos, podía descifrar el mensaje.

1500 a.c., el primer mensaje cifrado:

1500 a.c. Se dice que uno de los mensajes cifrados más viejos es la fórmula para hacer esmalte de cerámica en Mesopotamia. Usando la sustitución simple.

590 a.c., el primer algoritmo de cifrado:

590 a.c. Uno de los primeros métodos criptográficos más esquemáticos es el llamado "atbash", y consiste en cifrar mensajes usando el "alfabeto" en reversa, es decir se efectúo la siguiente sustitución:

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ |

| Z | Y | X | W | V | U | T | S | R | Q | P | O | N | M | L | K | J | I | H | G | F | E | D | C | B | A |

Entonces el mensaje "HOLA" se cifra como "SLOZ".

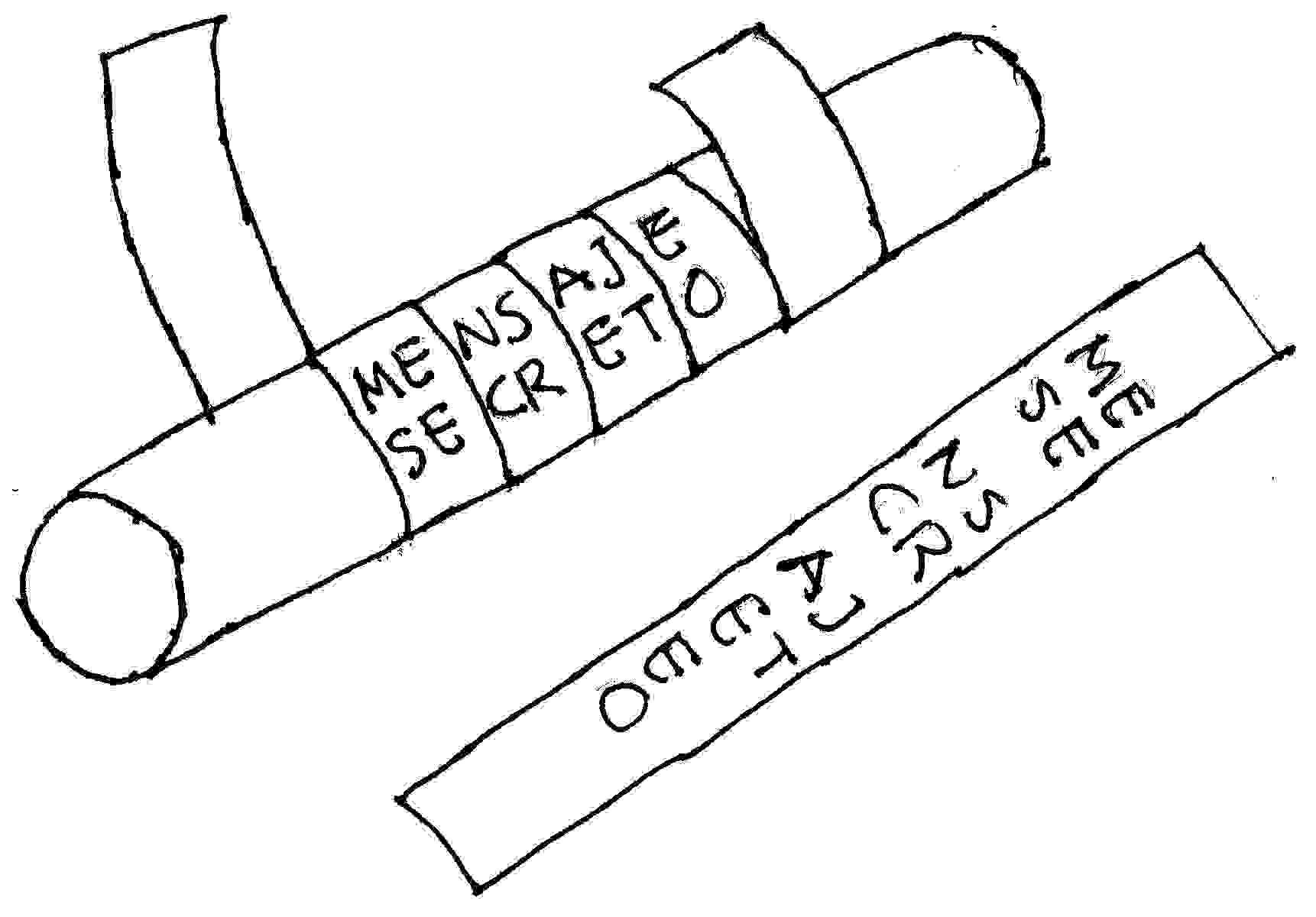

487 a.c., Skytale, el primer dispositivo criptográfico:

Por el año 487, los Espartanos de Gracia crearon la primera máquina de cifrado, llamada "Skytale", consistía en una pieza de madera y una cinta de cuero que era enrollada en la madera entonces se escribía el mensaje secreto. El mensaje era transmitido solo por la cinta usada como cinturón, posteriormente para descifrar el mensaje es necesario saber el diámetro de la madera.

Otra técnica de cifrado hecha por los griegos fue la siguiente tabla, llamada "Polybius", consistía en asociar a cada letra un par de números enteros, por lo tanto los mensajes cifrados, la técnica fue primeramente pensada en operar solo como medio de comunicación telegráfica.

| 1 | 2 | 3 | 4 | 5 | |

| 1 | a | b | c | d | e |

| 2 | f | g | h | ij | k |

| 3 | l | m | n | o | p |

| 4 | q | r | s | t | u |

| 5 | v | w | x | y | z |

Ejemplo: HOLA = 23343111

100 a.c., la primera fórmula para cifrar:

En el último siglo antes de nuestra era 100-44 a.c., existió Julio Cesar a quien se le atribuye el uso del método de cifrado más conocido de la antigüedad. El método de Julio Cesar consiste en aplicar la función lineal f(x)=x+b, módulo 26 con b=3.

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z |

| ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ | ↓ |

| X | Y | Z | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W |

Por ejemplo, el mensaje "HOLA MUNDO" se cifra como: "ELIX JRKAL". El sistema de Julio Cesar puede ser extendido a la función f(x)=ax+b mod n, con mcd(a,n)=1. Es uno de los ejemplos más simples de un sistema criptográfico que usa una "transposición" (permuta los elementos del mismo conjunto).

Aunque en los primeros años de nuestra era existieron una buena cantidad de sistemas criptográficos, la mayoría de ellos están basados en la substituciones y transposiciones.

1466 d.c., el primer disco para cifrar:

1466, Leon Battista Albertini, inventó un cifrador con dos discos, uno exterior y uno interior, el disco exterior contenía el alfabeto latín, el disco inferior contenía la "sustitución" del alfabeto. Lo importante de este invento, es primero el uso de un disco, y el uso de una posición como clave de cifrado. Ideas que formaran parte de las máquinas de cifrado del siglo XX.

1523 d.c., el primer método compuesto para cifrar:

En 1523 nacio Blaise de Vigenére quien inventó un famoso sistema de cifrado, que de algún modo generalizaba

el sistema de Julio Cesar, usando la función lineal de cifrado f(x)=x+b mod n, donde x es el mensaje a cifrar

y b la clave de cifrado.

Para efectuar este cifrado se usaba la siguiente tabla:

Las letras de la primera fila corresponden a las letras del mensaje original, las letras de la primera columna corresponden a las letras de la clave. Se toma cada letra del mensaje original (i), y se elige la letra correspondiente de la clave en la primera columna (j), entonces la letra que está en la intersección (ij) es la letra cifrada correspondiente. En términos de la fórmula queda como: f(xi)=xi+bi mod n. Como ejemplo; para cifrar el mensaje "HOLA MUNDO" (los xi), se elige una palabra clave de la misma longitud que el mensaje original, por ejemplo "ESTA LLAVE" (cada letra corresponde a un bi ). Entonces el mensaje cifrado es:

| H | → | H+E | = | L |

| O | → | O+S | = | G |

| L | → | L+T | = | E |

| A | → | A+A | = | A |

| M | → | M+L | = | X |

| U | → | U+L | = | F |

| N | → | N+A | = | N |

| D | → | D+V | = | Y |

| O | → | O+E | = | S |

1790 d.c., el primer dispositivo manual-mecánico para cifrar:

Entre los años de 1790 al 1800, Thomas Jefferson, quien fuera presidente de los Estados Unidos de Norteamérica,

inventó una máquina manual, que consistía de un conjunto de discos que giraban alrededor de un eje, en los discos

se grababa el alfabeto de manera aleatoria. Entonces para cifrar un mensaje, bastaba con colocar

los discos con algún orden establecido (la llave), alinear el mensaje y tomar como mensaje cifrado

cualquiera de las otras letras alineadas. Ese sistema fue mejorado por Etienne Bazeries (1901), que posteriormente fue

base para el dispositivo manual M-94/CSP 488 usado por el ejército y la marina de los Estados Unidos de Norteamérica (1914).

1880 d.c. la primera idea de una máquina para cifrar:

Por los años de 1880 el Marquéz de Viaris creó la idea de una máquina para cifrar mensajes. La importancia de este hecho fue que la mitad del siglo siguiente la mayor parte de dispositivos criptográficos fueron máquinas de este tipo, lo que abrió camino a la segunda etapa de la historia en la criptografía.

La segunda etapa:

1920 d.c.

La segunda etapa de la criptografía perteneció a las máquinas cifradoras. Existe un número

considerable de este tipo de máquinas. En seguida mencionamos algunos hechos importantes

sobre las máquinas cifradoras, entre los años de 1910 y 1920. Se menciona solo la primera

máquina en invención, generalmente eran perfeccionadas y tenían varias versiones mejoradas. En varios

casos no existe registro de la primera patente, sin embargo no es difícil encontrar algunas

patentes en Estados Unidos.

- Se cree que la primera máquina cifradora fue inventada por dos Holandeses, Theo A. van Hengel y R. P. C. Spengler.

- 1916, La máquina de Arvid Gerhard Damm (patentada en Holanda),

- 1917, La máquina de Edward Hebern, máquina que usaba un rotor.

- 1919, La máquina de Hugo Koch (patentada en Holanda).

- La máquina de cifrar más famosa se llama ENIGMA, la primera versión se basa presumiblemente en la máquina de Arthur Scherbius patentada en 1918. Posteriormente se derivaron varias versiones más, paticularmente ENIGMA con 3 discos y con 5 discos. ENIGMA es la máquina más conocida y se cuenta con gran información hacerca de ella, libros de su historia, películas, reportajes etc.

- SIGABA, máquina de cifrar muy similar a ENIGMA, usada por el ejército de los Estados Unidos durante la segunda guerra mundial.

- Typex, máquina de cifrar muy similar a ENIGMA, usada por el ejército Inglés durante la segunda guerra mundial.

- Combined Cipher Machine (CCM), máquina de cifrar muy similar a ENIGMA, usada por los aliados durante la segunda guerra mundial.

- XL-7, HX-63, de las últimas máquina de cifrar, más sofisticadas que ENIGMA creadas en los años 50s.

- OMI, M-125, de las últimas máquina de cifrar, más sofisticadas que ENIGMA creadas en los años 60s.

- OH-4605 , Gretacoder 805, HC-520, KL-51, MK-85C, de las últimas máquina de cifrar, en los años60s y 80s, algunas ya incluían circuitos electrónicos y programas de comuputadora.

Criptografía en México:

Es muy importante mencionar que México ha tenido su historia en el uso de la criptografía, México fue el primer país en el continente americano donde se uso la criptografía. Algo de información puede consultarse en:

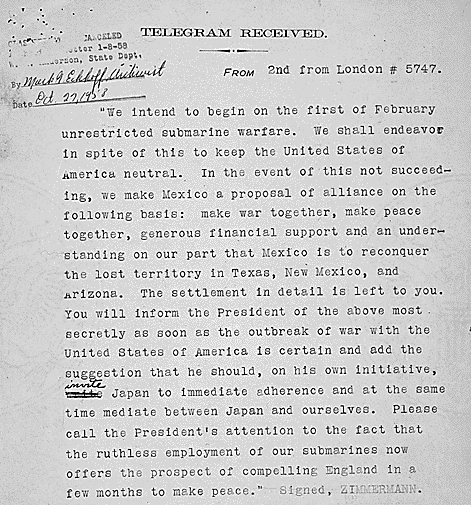

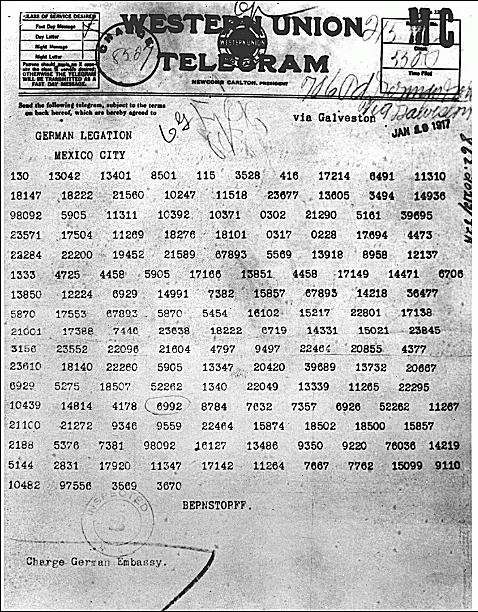

Uno de los hechos más importantes de la historia en el mundo tuvo que ver con la criptografía y parte de estos hechos pasaron en México, el pasaje se conoce como el Telegrama Zimmermann. En este telegrama, Alemania propone a México unirse en contra de Estados Unidos para formar una alianza con Japón a cambio, en caso de derrotar a los Norteaméricanos, regresar a México los territorios perdidos de Texas, Arizona y Nuevo México.

Los hechos fueron más o menos así:

- Enero 1917, la primera guerra mundial llevaba casi 3 años y aún Estados Unidos permanecía neutral.

- Fue atacado un barco Norteamericano por Alemania.

- El ministro de relaciones exteriores Alemán, Arthur Zimmermann, "pensaba" en un plan aparentemente para distrer a los Estados Unidos en caso de que entraran a la guerra.

- El 16 de enero de 1917, Zimmermann envía un telegrama dirigido al embajador Alemán en México Heinrich von Eckardt.

- El telegrama fue enviado, al menos por dos vías diferentes, por un cable a Washington y otra vía por una embarcación sueca. El primero fue cifrado con un "book code" llamado 0075, aparentemente como este código no era conocido por la embajada Alemana en México, fue re-enviado cifrándolo con un código más simple llamado 13040, que consistía en una lista de alrededor 75000 códigos con 25000 palabras a codificar.

- El código 13040 era ya muy conocido por el grupo de criptoanalistas ingleses llamado "Room 40".

- Febrero 4 1917, Estados Unidos rompe relaciones con Alemania.

- Febrero 23 1917, el telegrama descifrado llega a Estados Unidos de Inglaterra.

- Marzo 1 1917, la prensa Norteamericana publica la noticia del telegrama.

- Marzo 29 1917, el propio Zimmermann admite la existencia del telegrama.

- Abril 6 1917, Estados Unidos entra a la primera guerra mundial.

- Abril 14 1917, Carranza declina la oferta de Alemania.

Algo curioso.

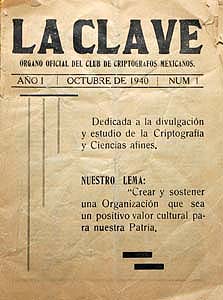

Era muy popular en la segunda guerra el uso de la criptografía en todo el mundo, en México estuvo de moda también. Tanto

así que existió un club de criptógrafos por esas épocas.

Criptografía en la Revolución Mexicana

Tercera etapa:

La tercera etapa de la historia de la criptografía da inicio de manera paralela con la invención y el uso masivo de las computadoras. Existen una enorme cantidad de hechos importantes desde hace 40 años, solo se mencionaran algunos de ellos.

- 1976, invención del algoritmo simétrico DES (Data Encryption Standard).

- 1976, Diffie-Hellman, inventan un esquema de intercambio de claves basada en el Problema del Logaritmo Discreto, dando como nacimiento a la criptografía de clave pública.

- 1977 Ron Rivest, Adi Shamir y Len Adleman, inventan el sistema RSA, para intercambio de claves y firma digital basado en el Problema de la Factorización Entera.

- 1985, N. Koblitz y V. Miller introducen las curvas elípticas en la criptografía de clave pública, el mayor atractivo de esto, es la reducción de la longitud de las claves de 1024 bits a 160.

- 1989, N. Koblitz, de manera natural propone el uso de las curvas hiperelípticas en el uso de la criptografía de clave pública.

- 1996, J. Hoffstein, J.Pipher y J.H. Silverman inventan el sistema NTRU basado en retículas y es inmune por el momento a las computadoras cuánticas.

- 2001, Boneh y Franklin inventan la criptografía bilineal, poniendo en práctica sistemas de cifrado basados en la identidad, es decir, que la clave pública puede ser cualquier cadena de caracteres.

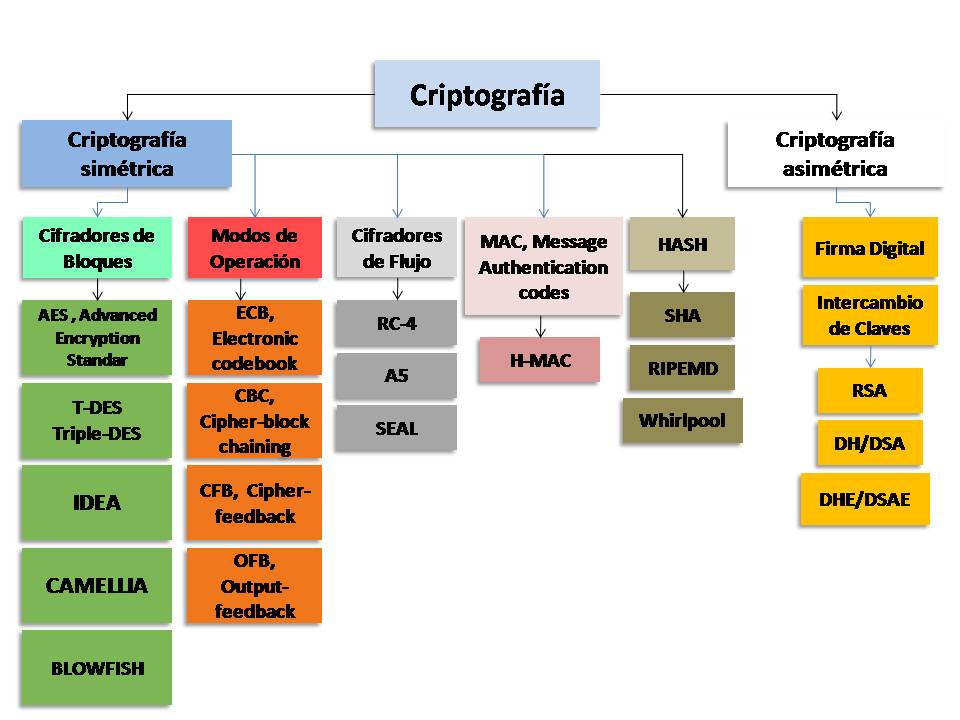

Organigrama de la criptografía

El siguiente organigrama muestra las diferentes ramas más generales de la criptografía desde el punto de vista de los algoritmos que la componen.

Criptografía simétrica

La criptografía simétrica, es el conjunto de algoritmos que funcionan con una sola llave o clave,

que tienen ambos lados de la comunicación y que debe de permanacer secreta.

Casi toda la criptografía usada antes de los años alrededor de 1974 era simétrica. La criptografía simétrica deriva

uno de los principales problemas de la criptografía que es el intercambio de las claves secretas (o claves

simétricas).

Actualmente la criptografía simétrica se usa para cifrar grandes cantidades de información de la manera

más rápida. La clave secreta del algoritmo simétrico se intercambia previamente con un algoritmo

asimétrico, y se usa un modo de operación en función del objetivo del cifrado.

Los algoritmos de cifrado se dividen en Cifradores de Bloque (Block Ciphers), y Cifradores de Flujo (Stream Ciphers),

los primeros cifran por bloques de bits (64 - 96 - 128 - 256), los segundos cifran byte por byte o bit por bit.

Descripción del estándar de cifrado simétrico AES (Advanced Encryption Standard).

- Para cifrar cantidades pequeñas de información se usa el modo de operación ECB.

- Para cifrar cantidades grandes de información se usa el modo de operación CBC.

- El modo de operación CFB convierte a un cifrador de bloques en un cifrador de flujo.

- El modo de operación OFB, además de convertir un cifrador de bloques en un cifrador de flujo evita el error de propagación.

Otros algoritmos auxiliares que son usados como algoritmos simétricos son los MAC, algoritmos que muestran a una de las partes que el mensaje recibido tiene el origen de alguien que posee una clave simétrica específica.

Criptografía de clave pública o asimétrica.

La criptografía de clave pública inventada por Diffie-Hellman en 1976 resuelve el problema del intercambio de claves simétricas. En la actualidad, casi siempre se usa primero la criptografía de clave pública para el intercambio de la clave simétrica y posteriormente se usa la criptografía simétrica para el cifrado de toda la sesión.

Lo sistemas de clave pública más usados en la actualidad son:

- Esquemas de intercambio de claves.

- Esquemas de firma digital.

Lo sistemas de clave pública más usados en la actualidad son:

- El sistema RSA, basado en el problema de la factorización entera.

- El sistema DH/DSA, basado en el problema del logaritmo discreto.

- El sistema DHE/DSAE, basado en el problema del logaritmo discreto elíptico.

- 1. Protocolo SSL.

Criptoanálisis.

El criptoanálisis es la ciencia que se dedica a analizar los sistemas criptográficos para deducir la clave, parte de la clave, mensajes descifrados, etc. A partir de las debilidades del sistema.

Se dice en el lenguaje corriente que se a roto el sistema criptográfico cuando se descubre una debilidad considerable.

Para poder criptoanalizar un sistema o algoritmo criptográfico, es necesario primero comprender de manera sustantiva dicho sistema. Por lo que la manera más rápida y segura de aprender criptografía es por el lado del criptoanálisis.

Bibliografía sobre criptoanálisis.

- Elementary Cryptanalysis , Abraham Sinkov(Autor), Mathematical Association of America; 2nd edition edition (July 16, 2009).

- Algorithmic Cryptanalysis , Antoine Joux(Autor), Chapman and Hall/CRC (June 15, 2009).

- Cryptanalysis of Number Theoretic Ciphers , Samuel S. Wagstaff Jr.(Autor), Chapman and Hall/CRC; 1 edition (December 10, 2002).

- Techniques for Cryptanalysis of Block Ciphers , Eli Biham ,Orr Dunkelman (Autor), Springer; 2011 edition (July 29, 2012).

- Applied Cryptanalysis: Breaking Ciphers in the Real World , Mark Stamp , Richard M. Low (Autor), Wiley-IEEE Press; 1 edition (April 25, 2007)

- Algebraic Cryptanalysis , Gregory V. Bard (Autor), Springer; 1 edition (August 24, 2009).

Estándares criptográficos.

Bibliografía.

Bibliografía sobre la historia de la criptografía.

- The Codebreakers: The Comprehensive History of Secret Communication from Ancient Times to the Internet, David Kahn (Autor), 1996.

- The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography , Simon Singh (Autor), Anchor; Reprint edition (August 29, 2000).

- Combined Fleet Decoded: The Secret History of American Intelligence and the Japanese Navy in World War II , John Prados (Autor), US Naval Institute Press; 1 edition (November 5, 2001).

- The Hut Six Story , Gordon Welchman (Autor), M&M Baldwin (Editor), 1997.

- Codebreakers: The Inside Story of Bletchley Park , F. H. Hinsley, Alan Stripp (Editor), 2001

- Enigma: The Battle for the Code,Hugh Sebag-Montefiore (Autor), 2001.

- Enigma: How the Poles Broke the Nazi Code, Wladyslaw Kozaczuk, Wadysaw Kozaczuk, Jerzy Straszak (Autor), 2004.

- The Secret in Building 26: The Untold Story of America's Ultra War Against the U-boat Enigma Codes Jim Debrosse, Colin Burke (Autor), 2004.

- The German Enigma Cipher Machine: Beginnings, Success, and Ultimate Failure , Brian J. Winkel, Cipher Deavors, David Kahn (Editor), 2005.

- Colossus: The Secrets of Bletchley Park's Code-breaking Computers , Jack Copeland (Editor), 2006.

Bibliografía sobre criptografía básica, todos quienes quieran saber de criptografía deben de leer estos libros, en este orden incluso.

- Decrypted Secrets: Methods and Maxims of Cryptology, Friedrich Ludwig Bauer (Author), F. L. Bauer, Springer-Verlag Telos; 2nd Rev&Ex edition (January 2000)

- Understanding Cryptography: A Textbook for Students and Practitioners , Christof Paar, Jan Pelzl , Bart Preneel , Springer; 1st Edition.2nd Printing edition (July 8, 2010).

- Handbook of Applied Cryptography ,Alfred Menezes, Paul van Oorschot, Scott Vanstone, CRC Press; 1 edition (December 16, 1996).

- A Course in Number Theory and Cryptography , Neal Koblitz, Springer; 2nd edition (September 2, 1994).

- An Introduction to Mathematical Cryptography , Jeffrey Hoffstein, Jill Pipher, J.H. Silverman , Springer; 1 edition (August 12, 2008).

- Guide to Elliptic Curve Cryptography, Darrel Hankerson , Alfred J. Menezes , Scott Vanstone, Springer; Softcover reprint of hardcover 1st ed. 2004 edition (December 1, 2010).

- Elliptic Curves: Number Theory and Cryptography , Lawrence C. Washington, Chapman and Hall/CRC; 2 edition (April 3, 2008).

- Advances in Elliptic Curve Cryptography, Ian F. Blake (Editor) and more, Cambridge University Press; 2nd edition (April 25, 2005) .

- Handbook of Elliptic and Hyperelliptic Curve Cryptography, Henri Cohen (Editor) and more, Chapman and Hall/CRC; 1 edition (July 19, 2005).

- Identity-Based Cryptography , M. Joye (Author, Editor) and more, IOS Press (December 15, 2008).

- The Mathematics of Public Key Cryptography , Steven D. Galbraith, Cambridge University Press (February 2012) .

Contacto.

Cualquier consulta, corrección o sugerencia puede hacerlo

a: José de Jesús Angel Angel

email: jesus(at)math.com.mx

email: jjaa(at)math.com.mx